【連載】はじめてのIntuneセットアップ 初心者ガイド ~第4回 デバイスの登録(Windows10 前編)~

目次[非表示]

- 1.はじめに

- 1.1.デバイス登録の事前準備

- 2.既存のパソコンをIntuneに登録する

- 2.1.Azure AD参加について

- 2.2.Azure AD参加の流れ

- 2.2.1.MDMとMAMの設定(管理者で対応)

- 2.2.2.Windows Hello for Businessの設定

- 2.3.既存のパソコンに対する設定(ユーザーで対応)

- 2.3.1.データのバックアップ

- 2.3.2.Azure ADへの参加

- 2.3.3.Azure ADアカウントでWindowsにサインイン

- 2.3.4.バックアップデータの移行

- 3.まとめ

はじめに

連載の第4回目は、いよいよIntuneにデバイスを登録します。

Intuneに登録できるデバイスは以下のとおり多数を網羅していますが、今回は基本のWindows10において、2通りの登録方法を前編と後編に分けて解説していきます。

- Windows10

- Surface Hub

- Apple iOS 12.0 以降

- Apple iPadOS 13.0 以降

- Mac OS X 10.13 以降

- Android(5.0以降、 エンタープライズ)

また、デバイス登録を行うために必要な事前準備についても確認しておきましょう。

デバイス登録の事前準備

- デバイスに紐づくユーザーアカウントをあらかじめ作成する(必須)

- 管理対象のユーザーにライセンスを割り当てる(必須)

- ユーザーまたはデバイスのグループを作成する(任意)

管理者側での事前準備として、デバイスの登録を行う前に、必ずデバイスに紐づくユーザーアカウントを作成します。

また、デバイスを管理するためには、紐づくユーザーにライセンスを割り当てる必要があります。グループ分けについては要件として必須ではないため任意としていますが、前回の記事でグループ分けの有用性について取り上げたとおり、以降の管理がスムーズになるため、事前に設定しておくのがよいでしょう。

なお、ユーザーの作成方法やグループ分けの仕方については過去の連載記事を参照してください。

はじめてのIntuneセットアップ 初心者ガイド 第2回:ユーザーの追加

はじめてのIntuneセットアップ 初心者ガイド 第3回:ユーザーやデバイスのグループ分け

既存のパソコンをIntuneに登録する

前編である今回は、すでに業務で使用しているパソコンをIntuneに登録する方法について紹介します。

ところで、おおむね従業員数が300名を超えるような規模の会社では、すでにActive Directory(以下AD ※1)の導入により、既存のパソコンは一括管理の状態にあることが一般的でしょう。そこで、ADで管理されているパソコンをIntuneと同期させる方法もありますが、こちらは別の機会に、記事で取り上げる予定です。

今回は、パソコンの管理をExcelの台帳などで行っているような場合を想定して解説していきます。

Azure AD参加について

まずは具体的な手順の前に、Intuneにパソコンを登録することについて「Azure Active Directroy(※2)」との関連性を確認しておきましょう。

Intuneのユーザーアカウントは、Microsoft Azure(※3)内のAzure Active Directroy(以下 Azure AD)のアカウントと統合されているため、Intuneへパソコンを登録すると同時に、Azure ADへも登録することになります。

そのため、Azure ADへどのように登録されているかによって、次のふたつの状態が存在します。

- Azure AD参加済み

- Azure AD登録済み

ひとつ目の「Azure AD参加済み」とは、Azure ADのアカウントでWindowsにサインインすることを意味し、Intuneによってパソコンの管理を行うことができる状態のことを指します。

本連載で目指すIntuneによるパソコンの管理では、この「Azure AD参加済み」であることを前提としています。

ふたつ目の「Azure AD登録済み」については、Azure ADのアカウントでWindowsにサインインはせず「登録」だけがされており、Intuneでパソコンの管理を行うことができない状態を指します。

これは、BYODつまり個人所有のデバイスを業務でも使用する場合に利用することを想定したオプションです。

つまり、Intuneでパソコンを管理するためにはAzure ADに「参加」させることが必要になります。

Azure AD参加の流れ

おおまかな流れとしては、以下となります。

Intune側で管理者による設定のあとは、ユーザーによる既存のパソコン上での操作になります。

- MDMとMAMの設定(管理者で対応)

- Windows Hello for Businessの設定(管理者で対応)

- 既存のパソコンに対する設定(ユーザーで対応)

3.1.データのバックアップ

3.2.Azure ADへの参加

3.3.Azure ADアカウントでWindowsにサインイン

3.4.バックアップデータの移行

MDMとMAMの設定(管理者で対応)

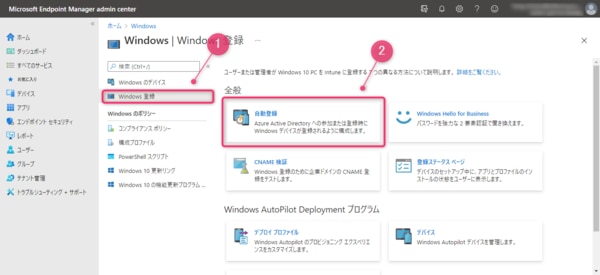

Intuneの管理画面である「Microsoft エンドポイント マネージャー管理センター」を開き、サイドメニューから「デバイス」「Windows」の順にクリックします。

Windowsデバイスに関するページになるので、さらに「Windows 登録」「自動登録」の順にクリックしていきます。

すると、次画像のような「MDM ユーザースコープ」「MAM ユーザースコープ」に関する設定画面になります。

まずは、このふたつの設定項目に関して、どちらも「すべて」を選択してください。

MDMとMAMを簡単に説明すると、以下のようになります。

- MDM(Mobile Device Management) デバイスのOSレベルでのシステム設定やセキュリティなどを一括で管理する仕組み

- MAM(Mobile Applecation Management) デバイスにインストールされたアプリケーションを管理する仕組み

これらを適用するスコープ(範囲)をすべてのユーザーに対して行うように設定しています。

また「一部」を選択して、適用するグループを指定して設定することもできます。

ちなみに、MDMを「なし」にしてMAMのみ「すべて」または「一部」に設定すると、前述した「Azure AD登録済み」の状態になります。

MDMとMAMについては別記事でも詳しく解説しているので、参考にしてみてください。

デバイス管理どうしているの?MDMとMAMを用いた適切な管理を!

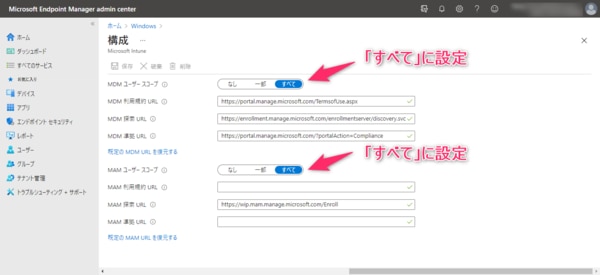

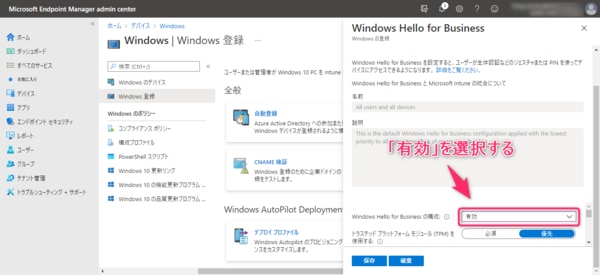

Windows Hello for Businessの設定

「Windows Hello for Business」とは、従来のメールアドレスとパスワードによるサインインのかわりに、指紋などの生体認証やPINコードでサインインする仕組みのことです。

本記事での詳細は割愛しますが、これにはセキュリティを向上させる目的があるため、今回は例としてPINコードのみ有効にする方法を紹介します。

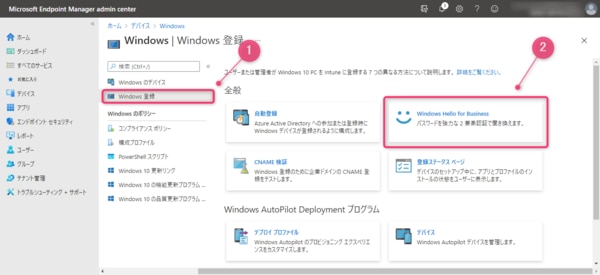

MDMとMAMの設定時と同じく、Windowsデバイスに関するページを開いて「Windows Hello for Business」をクリックします。

Windows Hello for Businessの設定画面が現れるので「Windows Hello for Businessの構成」という項目で「有効」を選択します。

この設定は、これから登録されるすべてのユーザーに適用されます。

「Windows Hello for Businessの構成」から下へスクロールすると、さらに詳細な設定ができます。

今回は、以下のように変更して「数字のみのPINコード6桁」を設定します。

ほとんどの項目が初期設定のままで問題ありませんが、もし「生体認証の許可」と「電話によるサインインの許可」が「はい」になっている場合は、「いいえ」に変更してください。

項目 |

設定内容 |

Windows Hello for Businessの構成 |

有効 |

TPMを使用する |

優先 |

PINの長さの最小値 |

6 |

PINの長さの最大値 |

127 |

PINでの小文字の使用 |

許可しない |

PINでの大文字の使用 |

許可しない |

PINでの特殊文字の使用 |

許可しない |

PINの有効期間(日) |

しない |

PIN履歴の保持 |

いいえ |

生体認証を許可する |

いいえ |

高度なスプーフィング対策を使用する |

構成しない |

電話によるサインインの許可 |

いいえ |

セキュリティキーを使用 |

構成しない |

設定できたら「保存」ボタンをクリックして完了します。

なお、Windows Hello for Business自体を無効化する場合は「Windows Hello for Businessの構成」で「無効」を選択して保存します。

既存のパソコンに対する設定(ユーザーで対応)

これ以降は、ユーザー自身が行う事前準備と操作手順になるので、ユーザーアカウント情報とあわせて、この内容をユーザーへアナウンスする必要があります。

なお、既存のパソコンはローカルユーザー(※4)で使用されていることを想定しています(ローカルユーザー名の例:localuser)

データのバックアップ

パソコンがAzure ADに参加したあと、そのパソコンにはIntuneで作成したユーザー、つまりAzure ADのアカウントでサインインすることになります。

したがって、既存のローカルユーザーアカウントとは別のユーザーアカウントになるため、ユーザープロファイル(※5)が新しく作成されることになります。

そして、以下のようなユーザープロファイルに紐付くデータは、新しいアカウントに自動的に移行されないため、各自でバックアップを取る必要があります。

また、既存のパソコンの環境により、これ以外にもバックアップが必要になる場合があります。

Cドライブのユーザーデータフォルダ(ダウンロード、デスクトップ、ドキュメント、ピクチャ、ビデオ、ミュージックなど)

Webブラウザのブックマークや保存されたパスワード

アプリケーションの環境設定(アプリケーションによっては再インストールが必要)

なお、バックアップに関する細かい手順は今回の記事の趣旨と異なるため割愛しますが、バックアップ方法の簡単な例を紹介します。

Cドライブのユーザーデータは、Dドライブや外付けハードディスクなどにコピーしておくことでバックアップができます。

Webブラウザに関しては、ブラウザの同期機能を利用するのが楽でしょう。

ブラウザの同期は、Google ChromeやMicrosoft Edge、Mozilla Firefoxなどに付属している機能です。

アプリケーションについては、環境設定の画面をスクリーンショットでメモするなどの方法が、わかりやすく有効です。

ただし、ユーザーアカウントに紐付けてインストールされたアプリケーションは、再インストールが発生する可能性があります。

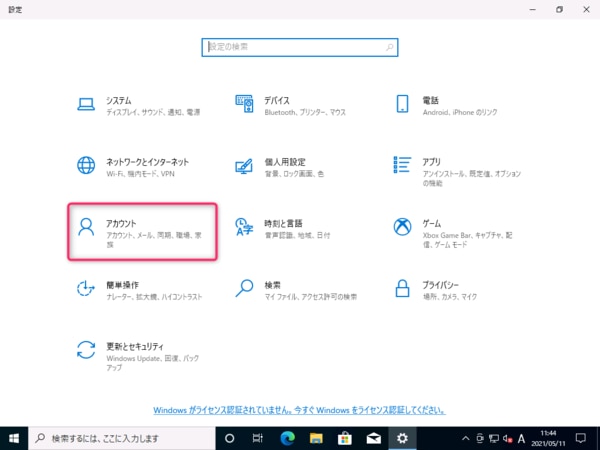

Azure ADへの参加

ここからはいよいよ、Azure ADへ参加する具体的な手順になります。

Azure ADへの参加はインターネットが接続されている必要があるので、パソコンにLANケーブル、またはWi-Fiが繋がっているか、事前に確認しましょう。

うまくいかないときの盲点として、そもそもインターネットに繋がっていない場合があります。

確認ができたら、まずはWindowsの「設定」を開き、「アカウント」をクリックします。

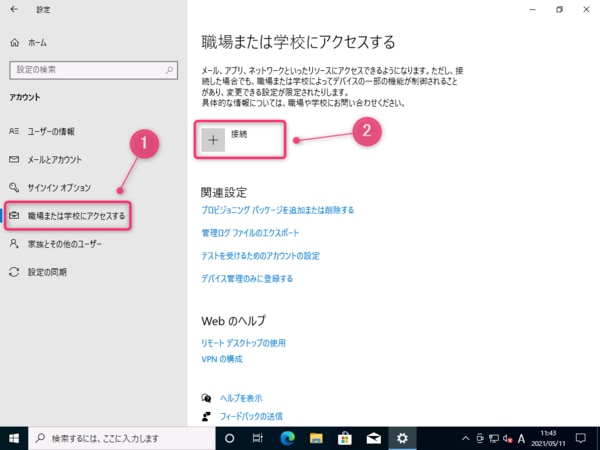

次にサイドバーの「職場または学校にアクセスする」から「+接続」をクリックします。

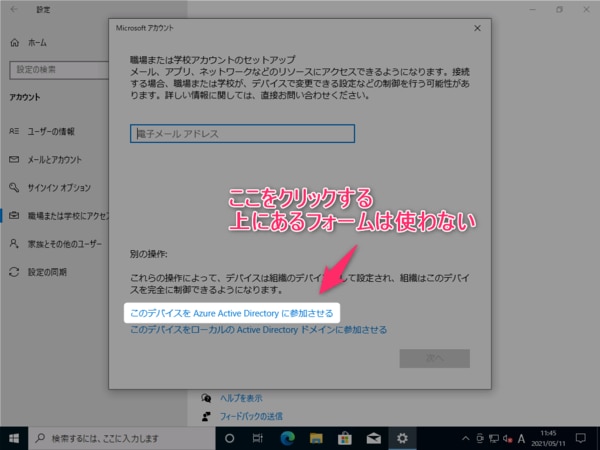

ポップアップ画面が出てくるので、下部にある「このデバイスをAzure Active Directroyに参加させる」をクリックしてください。

このとき、上部にはメールアドレスを入力するフォームがありますが、このフォームからはAzure ADに参加できないので、注意してください。

するとサインイン画面が現れますので、Azure ADのユーザーID(メールアドレス)とパスワードを入力し、サインインします。

このとき、ユーザーアカウントを「Microsoft エンドポイント マネージャー管理センター」で作成した場合は、初回サインイン時のパスワード変更が必要なため、新しいパスワードの設定を行います。

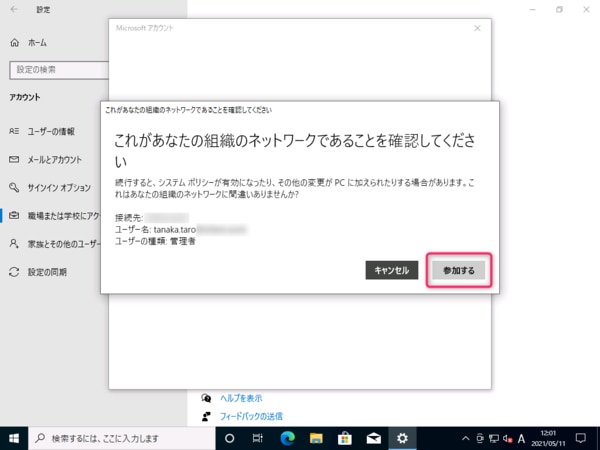

サインインが完了すると、Azure AD参加の確認画面になるので、接続先が会社のドメインになっており、ユーザー名が正しく表示されていることを確認し、「参加する」ボタンをクリックします。

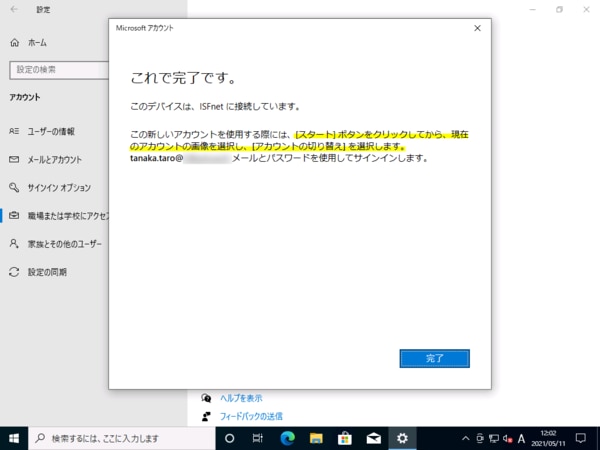

無事に参加が完了したら、画面の指示のとおりAzure ADのユーザーアカウントでWindowsに再度サインインしましょう。

なお、画面では「アカウントの切り替え」とありますが、Windows上では「ユーザーの切り替え」と表示されている場合があります。

Azure ADアカウントでWindowsにサインイン

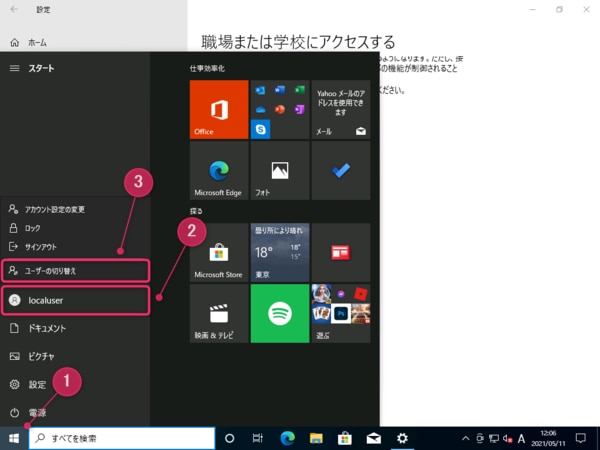

Windowsの再サインインについて、「スタート」ボタンから現在サインインしているアカウント名(例:localuser)を選択し、「ユーザーの切り替え」をクリックします。

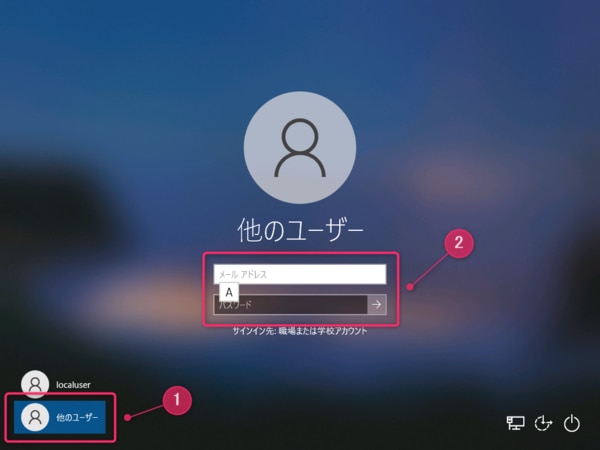

ユーザーの切り替え画面で「他のユーザー」をクリックしてAzure ADのアカウント(メールアドレス)とパスワードを入力し再度サインインします。

あ

あ

サインインを行うと、初回セットアップが始まります。

しばらくの待機時間のあと、いくつかの案内画面が現れますが、こちらは選択肢がないので画面の指示に従い「次へ」をクリックして進めて問題ありません。

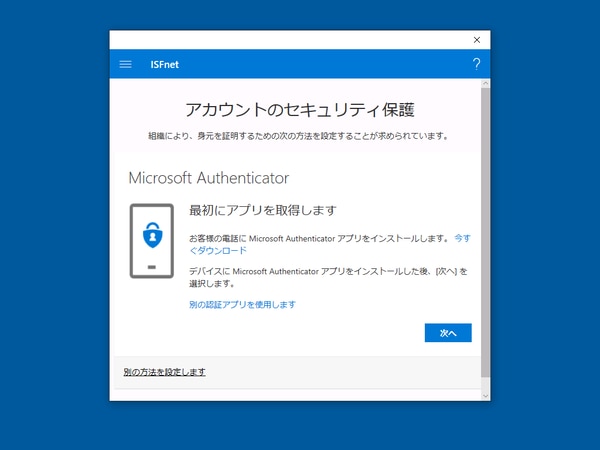

そして次の画面では、アカウントの本人確認を行います。

本人確認はスマートフォンアプリの「Windows Authenticator」を用いるため、一時的にスマートフォン上での操作になります。

iPhoneならApp Store、AndroidならGoogle Playからアプリ名で検索してインストールできます。

まずは、スマートフォンにアプリのインストールができたら「次へ」をクリックして画面を進めてください。

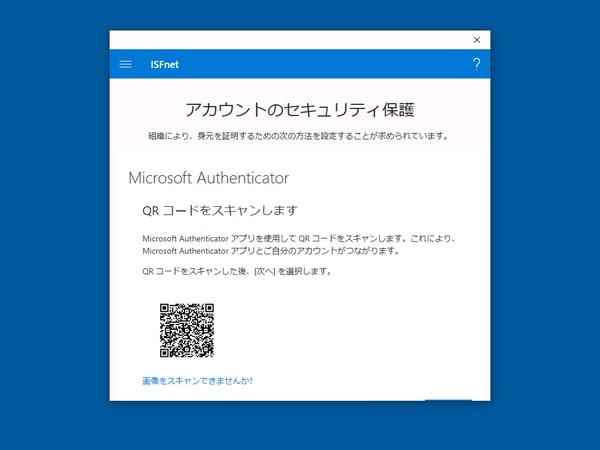

QRコードが表示された画面になったら、スマートフォンのアプリを立ち上げます。

ここからは、おもにスマートフォン上での操作になります。

アプリを初めて立ち上げると、使用状況データの収集に関する同意画面になるので「同意する」をタップします。

そして、次の画面で「QRコードをスキャンします」をタップし、パソコン上に表示されているQRコードを読み取ります。

このとき、スマートフォンのプッシュ通知に関するポップアップが現れたら「許可」してください。

スマートフォンでQRコードを読み取ると、アプリにアカウントが追加されています。

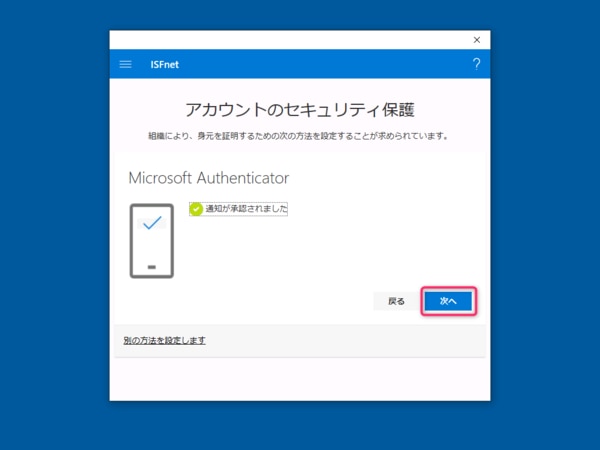

そして、パソコン上のQRコード画面で「次へ」をクリックすると、連動してアプリ側にポップアップが現れるので、「承認」をタップしてください。

以上でスマートフォン上の操作は終了です。

パソコン上でもサインインの通知が承認されたことが確認できたら「次へ」をクリックします。

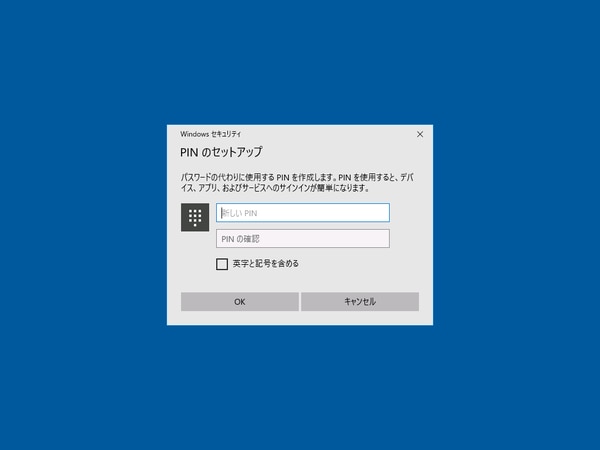

次に、ようやくPINコードの設定に入ります。

事前にIntuneで指定した「数字のみ6桁のPINコード」のルールに従い、ユーザーが任意のPINコードを設定します。

PINコードの設定が終われば、今回のセットアップは完了です。

以降は、ユーザーのパソコンからパスワードの代わりにPINコードでWindowsにサインインできます。

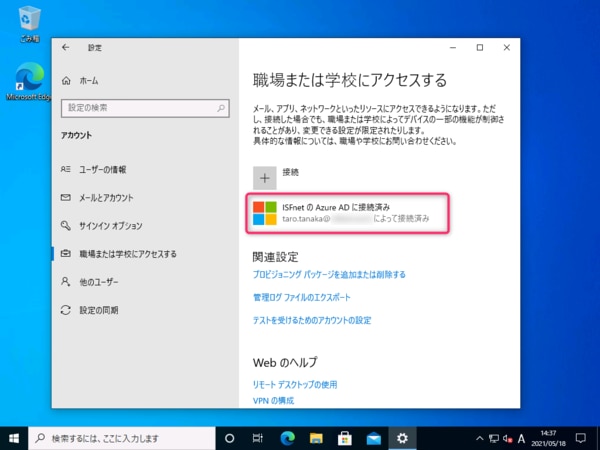

また、パソコンがAzure ADに参加済みかどうかを確認するには「設定」の「アカウント」から「職場または学校にアクセスする」のページで、次画像のように表示されていれば参加が完了しています。

バックアップデータの移行

無事にAzure ADのアカウントでWindowsにサインインできたら、事前にバックアップをとっておいたデータを移行します。

まとめ

Intuneへのデバイス登録のうち、既存のWindowsパソコンをAzure ADに参加させて登録する方法を紹介しました。

ユーザー側での操作が多いように見えますが、ほとんど画面の案内に従っての操作となるため、ユーザー向けのガイドを配布してサポートすれば、そほれど難しい手順ではありません。

PINコードによるWindowsサインインは、セキュリティの向上が見込まれますが、設定にスマートフォンを併用するため、それが難しい場合はWindows Hello for Businessを無効に設定することで、従来通りパスワードでのサインインも可能です。

初回は少し面倒ですが、一度パソコンをAzure ADに参加させてしまえば、以降はIntune側でリモート操作や管理が可能になるので、昨今のテレワーク需要においては非常にメリットが大きいでしょう。

さて次回は後編として、開梱前の新規パソコンを自動的にIntuneへ登録する方法を解説します。

なお、クラウドによるデバイス管理について、面倒な手続きの委託先をお探しの場合は弊社のシンプルデバイス管理サービスをご検討ください。

Intuneの新規導入だけでなく、デバイスのキッティングおよびユーザーへの配送、その後の運用設計を一括してサポートします。

在宅・テレワーク勤務のパソコン管理をサポート|アイエスエフネット

■注釈

※1 Windows ServerというOSに搭載されている、PCやユーザ情報を一元管理するための機能。この機能を使用するときは専用の物理サーバーを用意する必要がある。

※2 Microsoftが提供するActive Directoryのクラウド型サービスで、アカウントやアクセス管理を行う。

※3 Microsoftが提供するクラウドコンピューティングサービスの総称。システム開発や運用に役立つ機能をインターネットに接続されたMicrosoftのサーバーにアクセスすることで利用できる。

※4 パソコンごとに紐付けられている個別ユーザーのこと。ローカルユーザーでパソコンを運用している場合、パソコンの設定変更やアプリケーションのインストールなどは、すべてのパソコンに対して1台ずつ作業を行う必要がある。

※5 パソコンに作成されたユーザーごとのデータや設定のこと。ユーザープロファイル機能によって、1台のパソコンを複数人で使用しても使用者ごとにデータや設定が保持できるようになる。

■関連記事

・【連載】はじめてのIntuneセットアップ 初心者ガイド ~第1回 アカウントとテナント作成、独自ドメイン名の追加~

・【連載】はじめてのIntuneセットアップ 初心者ガイド ~第2回 ユーザーの追加~

・【連載】はじめてのIntuneセットアップ 初心者ガイド ~第3回 ユーザーやデバイスのグループ分け~

※この記事は、公開時点の情報をもとに作成しています。